Nous allons voir comment les solutions d’authentification sans mot de passe peuvent faciliter l’accès aux applications web, tout en étant hautement résistant au phishing, ce risque de cybersécurité qui représente encore l’un des risques majeurs de cyberattaque.

En voulant se connecter aux applications de votre entreprise, internes ou externes sur internet, vous vous authentifiez selon des procédures disparates :

- avec un nom d’utilisateur + un mot de passe

- avec un nom d’utilisateur + un mot de passe, et un second facteur simple (SMS ou OTP one time password), que vous devez saisir pour confirmer votre identité.

- avec un nom d’utilisateur + un mot de passe, et un second facteur par mail. Vous recevez un mail avec un code à saisir pour confirmer votre identité.

- avec un nom d’utilisateur + un mot de passe, et un second facteur par une application propriétaire qui permet de valider la demande de connexion.

Chaque solution basée sur un mot de passe sera efficace, à la condition de définir un mot de passe complexe, unique et de ne jamais le partager. Or la réalité est un peu différente, pour se souvenir d’un mot de passe, celui-ci est rarement complexe et il est souvent réutilisé dans plusieurs comptes.

J’interviens personnellement à distance sur des sites clients de grands comptes, et il n’est pas rare que je voie sur l’écran d’un utilisateur un fichier ouvert avec les mots de passe qu’il doit saisir de nombreuses fois durant la journée. Il est en cours de partage de son écran avec plusieurs personnes qui peuvent voir ses mots de passe, cela vous donne une idée de la confidentialité des mots de passe …

Il est bien entendu possible d’utiliser un gestionnaire de mot de passe, mais vous devez alors définir un mot de passe maître pour accéder à l’ensemble de vos mots de passe. Il faudra alors définir un mot de passe maître qui soit assez complexe pour ne pas être trouvé, mais pas trop complexe non plus car il faudra le saisir plusieurs fois par jour.

Aujourd’hui chaque utilisateur est confronté à une combinaison de ces différentes solutions d’authentification, comparable à un patchwork assemblé de tissus et de couleurs différents.

Ce patchwork de solutions d’authentification devient difficilement gérable, et même source de stress et d’agacement à l’usage. Il offre également un angle d’attaque aux hackers qui exploitent le nombre de confirmations de login nécessaires pour soumettre de fausses demandes que vous pourriez valider involontairement.

Pour dépasser les solutions basées sur les mots de passe, il existe le standard FIDO (Fast Identiy Online) qui simplifie l’authentification par des solutions sans mot de passe et résiste au phishing. FIDO se décline en 3 types de solutions :

- UAF : authentification sans mot de passe et utilisant votre smartphone pour vous authentifier. Cette solution enregistre votre smartphone auprès du service web, lorsque vous devez vous authentifier à ce service web, celui-ci va demander à votre smartphone de valider votre identifié, ce qui sera effectué avec le(s) capteur(s) biométrique(s) de votre smartphone. Il s’agit d’une solution simple et liée à votre smartphone, remplaçant les solutions avec mot de passe et robuste.

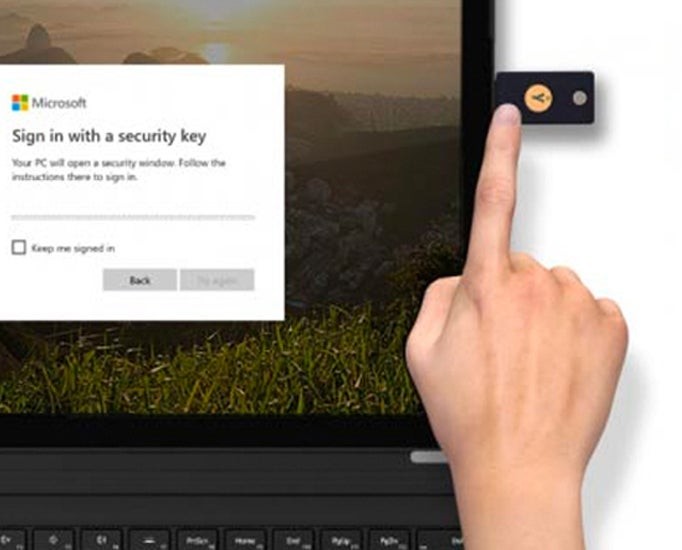

- U2F : il s’agit essentiellement d’un second facteur d’authentification à l’aide d’une clé de sécurité. Vous devez saisir un nom d’utilisateur + mot de passe, ensuite vous devez valider votre identité avec la clé de sécurité (du type Yubikey). Bien qu’utilisant un mot de passe, cette solution est très robuste, car personne ne peut valider votre identité sans votre clé physique, rendant impossible de se connecter à votre place.

Ces deux solutions renforcent considérablement le niveau de sécurité et sont résistantes au phishing. Elles sont par contre limitées à un smartphone ou une combinaison mot de passe + clé de sécurité. C’est alors que la 3ème solution apporte une vraie réponse au login sans mot de passe et indépendante des appareils avec FIDO2.

FIDO2 : est une solution d’authentification forte, conçue pour être sans mot de passe et disponible sur plusieurs appareils avec un même identifiant. Elle combine la cryptographie à clé publique avec l’authentification biométrique. La clé privée de l’utilisateur reste stockée sur un périphérique, pendant que la clé publique est partagée avec le service auprès duquel ils doivent vous authentifier. Une implémentation du standard FIDO2 est constituée par les passkeys, il s’agit d’un identifiant basé sur une clé publique / privée et authentifié soit par la biométrie, soit par une clé de sécurité physique. L’implémentation des passkeys existe en deux variantes à ce jour:

Les passkeys synchronisés entre des périphériques : c’est le cas en utilisant un stockage cloud (comme iCloud, Google Password Manager ou Microsoft Authenticator). Cette solution est pratique, facile à mettre en œuvre et robuste. Elle permet à plusieurs appareils de vous authentifier par la biométrie (empreinte digitale, reconnaissance faciale) de manière identique, et d’ajouter un nouveau périphérique de manière simple.

Les passkeys liés à une clé de sécurité unique, celle-ci étant partagée entre des périphériques. Cette solution nécessite de disposer d’une clé de sécurité et doit être configurée, elle est moins facile à mettre en œuvre, par contre elle représente le plus haut de degré de protection, car la clé privée de cryptographie ne quitte jamais le périphérique comme l’exige le standard FIDO2. Avec cette variante, le passkey est associé et enregistré sur la clé, il est par conséquent impossible de s’authentifier sans disposer de la clé physique.

A la lecture de ce qui précède, UAF et U2F sont deux implémentations limitées de FIDO2, en ce sens que UAF est lié à un smartphone pour vous authentifier auprès d’un service web, et U2F combine un mot de passe avec une clé phyisique.

Par contre, les passkeys constituent une implémentation ouverte de FIDO2 et se trouve en cours d’adoption sur le marché. Les grands éditeurs (Google, Microsoft, Apple) ont en effet intégrés les passkeys dans leurs solutions.

Pour résumer :

- Les passkeys permettent une authentification sans mot de passe et partagée entre plusieurs appareils.

- Les passkeys sont résistants au phishing, au vol et à l’usurpation d’identité.

- La variante des passkeys synchronisés est davantage utilisé à titre personnel par sa simplicité de mise en œuvre.

- La variante des passkeys liés à une clé de sécurité est davantage utilisée en entreprise par le niveau maximum de sécurité assuré.

En terme d’expérience utilisateur, les passkeys représentent l’implémentation la plus aboutie de login sans mot de passe. Par exemple, pour se connecter à Google, il suffit de saisir son e-mail, puis de valider la clé de sécurité (un code PIN peut être demandé pour protéger la clé de sécurité).

- L’expérience est fluide, rapide et adaptée à l’utilisation de plusieurs appareils (smartphone, PC, tablette).

- Il n’y a plus de mot de passe à créer, à changer, à réactiver et à saisir.

- Il n’y a plus de risque de vol d’identité et de phishing pour les comptes configurés avec un passkey.

- L’authentification associe l’appareil qui stocke le passkey, qui ne peut alors pas être copié, transmis à un tiers ou imité.

- Les identifiants peuvent être utilisés sur de systèmes d’exploitation ou des browsers différents.

Il existe également des clé de sécurité avec une reconnaissance biométrique intégrée, ce qui combine une clé physique + la biométrie, donc « quelque chose que vous possédez » et « quelque chose que vous êtes ». La reconnaissance biométrique est traitée par la clé, qui n’échange jamais vos empreintes ou identifiants hors de la clé.

Si vous utilisez un gestionnaire de mot de passe pour maîtriser des dizaines de logins, vous pouvez également y stocker vos passkeys ou les TOTP (mot de passe basé sur le temps). Ce qui peut être une solution élégante pour centraliser vos mots de passe et vos passkeys / TOTP.

La cybersécurité dispose à présent des standards, des solutions techniques et se déploie progressivement. Les grands acteurs du marché s’investissent dans ces solutions, ce qui est une condition essentielle pour leur adoption à grande échelle. Il reste encore les acteurs de plus petite taille qui doivent intégrer les passkeys dans leurs développements. Ce qui va prendre encore quelques années et va progressivement créer deux familles d’applications : les applications sécurisées et résistant au phishing, et d’autre part les applications toujours exposées aux risques de phishing.

Le patchwork des solutions d’authentification commence à avoir moins de couleurs et de tissus différents, devenant plus homogène et cohérent dans son utilisation. Afin de favoriser l’adoption des passkeys, n’hésitez pas à les configurer lorsqu’une application vous propose de créer un passkey pour vous authentifier. Vous augmenterez votre propre sécurité et celle de l’application en question.

Prochainement

Nous venons de voir comment les passkeys simplifient les login et sont résistant au phishing.. Dans notre prochain article, nous allons aborder les risques majeurs de cybersécurité pour les PMEs..