La Cybersécurité adaptative pour PME

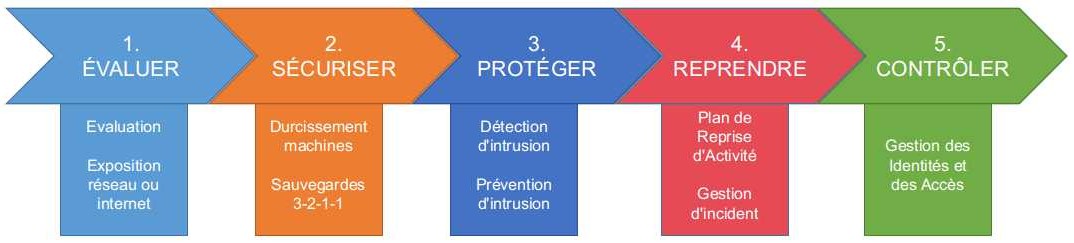

La cybersécurité traditionnelle basée sur des antivirus et des firewalls statiques, ne permet plus de protéger les PME avec l’utilisation des clouds, des applications webs et l’IA. La cybersécurité adaptative répond à ce changement de paradigme en appliquant les pratiques dynamiques de prévention et de résilience à chaque étape.

Découvrez nos Packs de sécurisation PME et nos solutions Open Source (sans coût de license), permettant de protéger les PME des cyberattaques à moindre coût et en appliquant les standards de sécurité les plus élevés :

1. Évaluation des risques cyber

Réduisez vos risques de cybersécurité en appliquant des améliorations ciblées et à votre portée. Nous proposons un auto-diagnostic, une auto-évaluation et des évaluations techniques sur mesure pour les PME.

2. La sécurisation de vos PCs/Serveurs/Données

Nous proposons un Pack de sécurisation spécialement adapté pour les PMEs et éliminant les coûts récurrents. Notre Pack comprend :

- le durcissement de vos machines en bloquant les accès externes et éliminant les risques les plus fréquents d’intrusion. Cette approche va plus loin que les anti-virus/firewall et permet un niveau de protection élevé sans logiciel supplémentaire.

- la protection de vos données par un plan de sauvegarde selon la stratégie 3-2-1-1, vous assurant de récupérer rapidement vos données en cas de perte ou de ransomware.

3. La protection adaptative des intrusions

Protégez votre organisation des conséquences d’une cyberattaque en bloquant les intrusions dès leur identification dans votre infrastructure.

4. La récupération de vos données

Préparez à gérer la reprise de vos activités suite à une cyberattaque. Une organisation bien préparée peut surmonter une attaque avec un minimum d’indisponibilité.

5. La gestion des identifiants et des accès

Protégez vos identifiants et intégrer l’authentification unique avec vos différentes applications. Simplifiez la gestion de vos comptes, mots de passe et l’authentification à vos applications.